SENSIBILISATION CYBER

SENSIBILISATION MALWARES LOGICIELS MALVEILLANTS

Pourquoi Une Sensibilisation ?

- Apprendre à se défendre face aux différents logiciels malveillants

- Appliquer la charte informatique

- Adopter les bonnes pratiques

Qu’est-Ce Qu’un Malware ?

C’est un logiciel malveillant développé ayant pour objectif de nuire à un Système Informatique en s’infiltrant sur votre appareil à votre insu. On pense souvent qu’une fois le malware éradiqué les problèmes sont résolus mais ils peuvent laisser des traces sur le SI.

Comment Les Malwares Infectent Nos Postes De Travail ?

Mails, clés USB, dossiers partagés, sites internet frauduleux (streaming, sites de éléchargement etc…)

Qui Sont Les Cibles De Malwares ?

Les entreprises traitant ou stockant des informations dites « sensibles » : banques, opérateurs télécoms, etc…

LES DIFFÉRENTES FORMES DE MALWARES

Cheval De Troie

Il se fait passer pour un logiciel connu et inoffensif pour être exécuté sur l’appareil de la victime. Il peut supprimer, bloquer, modifier, copier et télécharger des données sur celle-ci.

Virus

Il se greffe à un autre logiciel ou programme informatique et une fois exécuté par la victime, il modifie d’autres programmes présents sur la machine en les infectant avec son propre code malveillant.

Vers

Il est très similaire au virus informatique, il se propage à travers le réseau informatique et détruit des données et des fichiers.

Spyware Et Enregistreur De Frappe

Il enregistre les activités de l’appareil de la victime sans son accord et les transmet à l’auteur du logiciel.

Ransomware

Il chiffre le contenu d’un appareil et demande une rançon payable en crypto monnaie pour que la victime puisse les récupérer.

Cryptojacking

Il utilise la puissance de calcul de l’appareil de la victime pour miner de la crypto monnaie.

COMMENT SAVOIR SI L’ON EST VICTIME DE MALWARE ?

Moyens Informatiques

- Antivirus (Symantech)

- Windows defender

- Outlook (système de défense que met en place la DSI pour protéger des spams)

- Zscaler (filtrage web des sites à risque et non sécurisé).

Détections Dites « Humaines »

- De nombreuses publicités indésirables, pop-ups (ex. : « Bravo ! Vous avez gagné… »)

- De forts ralentissements sur votre appareil

- La désactivation de l’antivirus (« vous n’êtes plus protégé »)

- Le ventilateur tourne à pleine puissance sur une longue durée et l’utilisation des ressources de votre appareil est anormalement élevée

- L’apparition de logiciels méconnus sur le bureau ou dans la barre d’outils.

COMMENT SE PROTÉGER FACE AUX MALWARES ?

- Ne cliquez sur aucun lien douteux ou pièce jointe en cas de mails de provenance inconnue (suspicion de phishing)

- Ne téléchargez pas aucun€ fichier/appli internet sans vérification du service utilisateur

- Verrouillez votre session et ne donnez vos mots de passe à PERSONNE

- Ne désactivez pas une mise à jour logiciel ou anti-virus sur PC

- Ne prêtez pas vos outils professionnels, même à des proches

- Ne branchez pas de clés USB ou support USB d’origine inconnue

- En mobilité, ne vous connectez qu’avec la solution sécurisée fournie par l’entreprise VPN

- Ne vous connectez pas au wifi public et utilisez le partage de connexion

EN CAS DE SUSPICION, CONTACTEZ supportcyber@andema.fr

SENSIBILISATION GESTION DES MOTS DE PASSE

QU’EST-CE QU’UN BON MOT DE PASSE ?

- Il est différent sur tous les sites

- Il contient au moins 12 caractères

- Il contient 4 types de caractères différents :

- des minuscules,

- des majuscules,

- des chiffres

- des caractères spéciaux

- Il ne contient pas

- d’informations personnelles (Nom de l’animal de compagnie, des enfants, lieu de vacances …)

- de mot clés sur mon métier ou sur ma société (AVEM, monétique, distributeurs …)

- de date ( Sa date de naissance, des enfants, l’année en cours …)

- Cette bonne pratique est également valable pour les codes de déverrouillage des smartphones

C’est parce qu’il est complexe et difficile à trouver qu’il vous protège bien !

LES RISQUES D’UN MOT DE PASSE FAIBLE

- Usurpation de votre boite mail pour piéger votre liste de contacts;

- Ajout d’une redirection de mail (souvent indétectable après la compromission d’une boite mail) : vos emails continuent de fuiter malgré tout changement de mot de passe ultérieur… ;

- Connexion du pirate à vos sites et applications tierces;

- Utilisation de vos coordonnées bancaires pour payer;

- Usurpation d’identité grâce aux données collectées dans votre boite mail;

- Demande de rançon suite à des données compromettantes retrouvées dans votre boite mail

Objectif : ne pas être exposé aux attaques par dictionnaire et brut force

COMMENT GERER SES MOTS DE PASSE ?

Mauvaises pratiques

- Le post-it sous le clavier voir sur l’écran

- Le fichier texte élégamment appelé motdepasse ou password, c’est plus facile pour le retrouver

- Le mail qui contient tous les identifiants et mots de passe

- La sauvegarde dans le navigateur, c’est tellement pratique…. Pour les hackers

Bonnes pratiques

- Construire son mot de passe avec un radical complexe et commun puis des spécificités sur chaque site

- Choisir une phrase facile à retenir : Mon mot de passe est un secret bien gardé depuis 25 ans ! Mot de passe généré : Mmdpeusbgd25a! cnil.fr/fr/gener er-un-mot-de-passe-solide

- Avoir un coffre fort à mot de passe : par exemple Keepass

C’est à la portée de tous !

L’OUTIL KEEPASS

- KeePass sauvegarde tous vos mots de passe dans une base de données qui lui est propre et qui est en réalité un fichier chiffré (« crypté »). Cette base de données n’est alors accessible que grâce à votre mot de passe principal, le seul que vous avez à retenir et que vous aurez préalablement judicieusement choisi.

- Keepass intègre un générateur de mot de passe paramétrable

- Il sait saisir votre mot de passe à votre place

- Cet outil est validé par la CNIL

- Vous pouvez aussi l’utiliser à titre personnel, il est gratuit !

(Attention en cas de pertes le service Utilisateur ne pourra vous aider)

SENSIBILISATION PHISHING

CONTEXTE

Les objectifs des hackers

- Voler des identifiants et mots de passe en redirigeant vers des faux sites

- Lancer le téléchargement de la charge de l’attaque (Code malveillant)

- Voler des numéros de cartes bancaires

L’évolution

- Un nombre en constante augmentation

- Une amélioration de l’orthographe

- La reprise de logo de bonne qualité

- Une démarche de social engineering pour déstabiliser le destinataire

La sensibilisation

- Présenter des bonnes pratiques plutôt que de communiquer à chaque phishing

Le phishing est le point de départ d’environ 50% des cyberattaques.

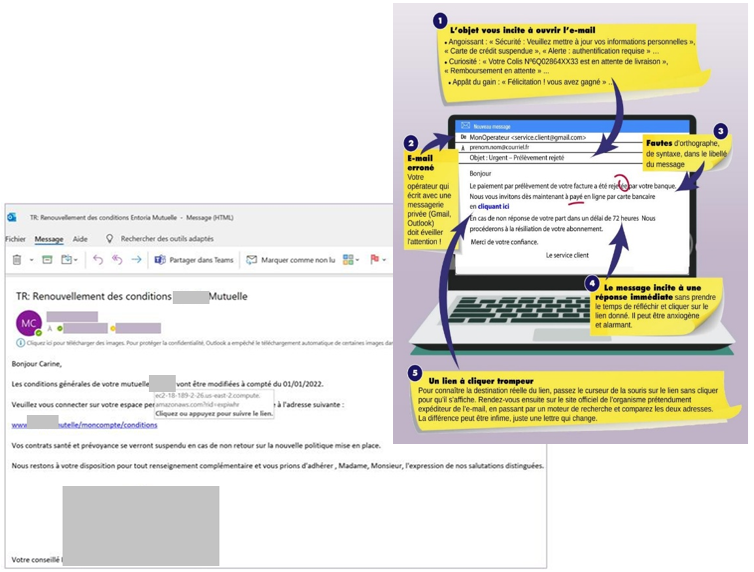

EXEMPLES

BONNES PRATIQUES & CONSEQUENCES

En Cas De Réception D’un Mail Douteux

- Passer la souris sur les liens pour voir le lien qui serait réellement ouvert

- Contacter l’expéditeur par téléphone via un numéro déjà connu

- Envoyer un mail au service utilisateurs avec le mail phishing en copie

Bonnes Pratiques

- Le service Utilisateurs a une vision du nombre de mails

- La DSI analyse le phishing et prend les mesures adaptées pour limiter les risques

Et si vous avez cliqué malgré tout sur le lien, PAS DE PANIQUE !!! Alerter le service Utilisateur Immédiatement

PASSEPORT CYBERSÉCURITÉ

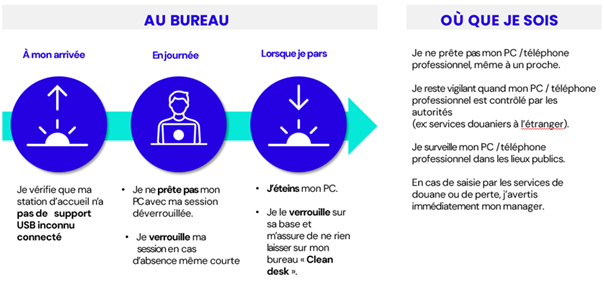

PROTECTION DES TERMINAUX (téléphones, ordinateurs, …)

Sécurité Informatique

- Je n’empêche jamais une mise à jour de logiciels ou d’anti-virus

- Je ne branche pas de clé ou support USB d’origine inconnue ou susceptible de contenir un virus.

- Si je constate un dysfonctionnement ou si j’ai besoin d’installer un logiciel (même gratuit), je passe par le service utilisateurs : supportcyber@andema.fr

Sécurité Physique De Mes Terminaux

Gestion Des Mots De Passe

Ne pas utiliser :

- nom propre,

- prénom,

- Date,

- mot du dictionnaire.

Utiliser des moyens mnémotechniques :

- Gcréémonmot2passeen6S

- Je ne les communique à personne, même pas au service informatique.

- Je ne les sauvegarde pas dans mon navigateur.

- Je construis des mots de passe différents selon les applications que j’utilise ou les sites que je consulte.

- Je n’utilise pas les mots de passe personnels dans la sphère professionnelle et réciproquement.

- Je change mes mots de passe quand mes applications me le demandent.

- J’utilise un gestionnaire de mot de passe pour stocker et protéger mes mots de passe

Vos mots de passe sont strictement individuels et confidentiels !

PROTECTION DES DONNEES

Classification Des Données

PUBLIC : En cas de divulgation non maitrisée, les effets ne sont pas détectables ni impactants

INTERNE : En cas de divulgation non maitrisée, un service ou une filière serait impacté

RESTREINT : En cas de divulgation non maitrisée, la performance de la production de l’entreprise ou financière serait impactée

CONFIDENTIEL : En cas de divulgation non maitrisée, la délivrance des services essentiels de l’entreprise serait affectée et les conséquences financières et judicaires seraient élevées

SECRET : En cas de divulgation non maitrisée, les conséquences pour la société, ses clients pourrait nuire très gravement et de manière irréversible

Classifier les données pour mieux les protéger !

Sauvegarde Des Données

Aucun travail important ne doit dépendre du support papier.

Tous les documents importants doivent être sauvegardés électroniquement, soit dans une application métier, soit sous forme de fichier stocké dans un répertoire partagé.

Je ne sauvegarde aucune donnée sur un équipement personnel ou sur un support professionnel hors du cadre contractuel défini (ordinateurs ou supports amovibles).

Protection Des Données

Utilisation De Solutions Sécurisées Pour Échanger Des Données

J’utilise les solutions préconisées par le service informatique pour les échanges de données.

Avec Nos Partenaires Et Prestataires

J’insère des clauses de confidentialité dans les contrats et autres documents d’engagement : chartes, plans d’assurance qualité.

Sur Papier

- Je détruis les documents confidentiels avec un broyeur ou je les dépose dans un conteneur (poubelle) sécurisé.

- Je range mon bureau lorsque je m’absente (« Clean desk »).

- Je ne laisse pas de documents dans les salles de réunion et récupère mes impressions directement.

COMMUNICATION, MEDIAS ET MOBILITE

Communication Interne/Externe

Messagerie Professionnelle :

- Je communique mon adresse mail professionnelle avec parcimonie pour ne pas risquer de la rendre facilement accessible par des hackers professionnels.

- Je ne transfère pas de donnée confidentielle ou de message professionnel vers une messagerie personnelle même sécurisée.

- Je ne transfère pas de donnée confidentielle ou de message professionnel vers une messagerie personnelle même sécurisée.

- En période d’absence, je rédige un message automatique avec le minimum d’information.

- Je n’utilise pas d’adresse mail personnelle dans la sphère professionnelle et réciproquement.

Téléphonie Professionnelle

- Je reste vigilant sur l’identité de mes appelants.

- Je ne donne aucune information professionnelle ou personnelle sans avoir vérifié l’identité de mon interlocuteur.

Réseaux Sociaux

- Je ne publie pas d’information :

- Confidentielle ou interne;

- Susceptible de nuire à la réputation de l’entreprise;

- Relevant du droit de la propriété intellectuelle.

- Je définis les paramètres de sécurité pour restreindre la visibilité de mes informations et de celle de mon réseau.

- Je ne publie pas d’information ou de document (photos, vidéos…) d’un tiers sans son consentement explicite ou de contenu relevant du droit de la propriété intellectuelle

En Cas De Menace

En Cas De Mails De Provenance Inconnue (Suspicion De Phishing) :

- Je ne divulgue pas d’informations ni de documents officiels si j’ai un doute sur l’identité de mon interlocuteur (survol de l’adresse avec le curseur pour vérifier l’authenticité);

- Je ne clique pas sur les liens contenus ou les pièces jointes dans les mails suspects;

- Si je connais l’émetteur, je le contacte par un autre canal déjà connu pour m’assurer qu’il est à l’origine du mail.

En Cas De Doute :

- J’informe mon supérieur hiérarchique;

- Je ne clique pas sur les liens contenus ou les pièces jointes dans les mails suspects;

- Je contacte le service utilisateurs

MOBILITE & TELETRAVAIL

Travail En Dehors Des Locaux

- Je ne laisse pas mon matériel non verrouillé sans surveillance.

- J’utilise un filtre de confidentialité lorsque je travail dans des lieux publics.

- Je maitrise mes conversations professionnelles dans les lieux publics et sur les sites externes.

- J’utilise une connexion sécurisée lorsque je me connecte à un réseau public non sécurisé.

Appareils Portables

- J’ai signé un engagement de respect des bonnes pratiques lors de la remise de mes équipements (PC portables, smartphones, tablettes).

- En cas de perte ou de vol, je suis la procédure de déclaration en vigueur.

Navigation Internet

L’utilisation d’Internet pour raisons personnelles ne doit pas être abusive ou illégale et ne doit pas empêcher le collaborateur d’effectuer correctement son travail.

Je gère la sécurité du navigateur en utilisant les options à disposition (menus sécurité, vie privée, confidentialité) :

- Suppression régulière à la main des cookies, des données de formulaires, de l’historique, du cache;

- Utilisation de la navigation privée qui permet d’utiliser internet sans laisser de trace.

CE QU’IL FAUT RETENIR

LES 7 REGLES D’OR

- Ne cliquez sur aucun lien douteux;

- Ne téléchargez aucun(e) fichier/appli Internet;

- Verrouillez votre session et ne donnez vos mots de passe à PERSONNE;

- Ne désactivez pas les dispositifs de sécurité de votre PC;

- Ne prêtez pas vos outils professionnels, même à vos proches;

- Ne branchez que des clés USB dont vous connaissez la provenance;

- En mobilité, ne vous connectez qu’avec la solution sécurisée fournie par l’entreprise.